كاميرات الدوائر التلفزيونية المغلقة CCTV تستخدم في هجمات DDoS

أشار تقرير جديد إلى أن كاميرات الدوائر التلفزيونية المغلقة CCTV هي العنصر الأكثر إستعمالاً في إصابة الحواسيب المتصلة بها وفق مفهوم إنترنت الأشياء IoTوذلك استناداً إلى التقرير الذي نشره فريق البحث Incapsula.

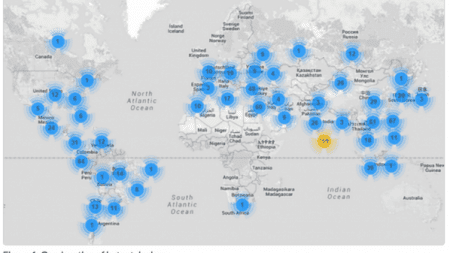

وأوضح التقرير أن فريق البحث Incapsula اكتشف في مارس من العام الماضي زيادة بنسبة 240% في نشاط الروبوتات عبر شبكة الشركة والكثير منها كان قريباً جداً من مكان تموضع الكاميرا هذا الإقبال عند أقدام كاميرات الدوائر التلفزيونية المغلقة المستعبدين في جميع أنحاء العالم.

واكتشف الباحثون انه يتم استخدام تلك الكاميرات في تعطيل الخدمات عبر الإنترنت، وتم تسجيل أكثر من 900 من كاميرا تعمل في خدمة المخترقين الذين يقومون عن طريقها بالوصول إلى أجهزة الحاسوب المتصلة بها ومنها إلى الشبكة الكاملة للشركة وذلك دون علم التقنيين والمسؤولين عنها ويعود الأمر بسبب التقصير في الإعدادات الأمنية والصلاحيات والتفويض.

وظهر في العام الماضي إمكانيات جديدة للإختراق حيث شاهدنا كيفية تحكم المخترقين بالثلاجات وسيارات الجيب التي تسير على الطريق وأجهزة مراقبة الأطفال والراوترات وأجهزة التوجيه الخاصة بالإنترنت ويعود ذلك لسوء الإجراءات الأمنية المتبعة في كل هذه التقنيات والتي لا تضع فقط الأجهزة المتصلة وفق مفهوم إنترنت الأشياء في خطر ولكنها تضع خصوصيتنا الشخصية وأمننا الخاص في خطر أيضاً.

وهناك ما يقارب من 240 مليون كاميرا مراقبة يتم استخدامها في جميع أنحاء العالم وهذه الأرقام تشير إلى الكاميرات الرسمية والتقنية والمهنية التي تم تثبيتها وتسجيلها بشكل رسمي.

وفي حال تم تركيب الكاميرات وترك الإعدادات الافتراضية في مكان ما وتم نسيان أمرها يمكن لتلك الكاميرات الخاصة بالمراقبة أن تصبح هدفا سهلا للمهاجمين عن طريق تغيير إعداداتها وتوجيهها للعمل تحت تصرفهم في استهداف الشبكات الموصولة إليها الأمر الذي يمكن أن يؤدي إلى إغراق خدمات الإنترنت عن طريق حركة المرور بعد توجيهات من وحدة التحكم الرئيسية الأمر الذي يؤدي هجمات DDoS.

واكتشف الباحثون عير تحيليل أحد الهجمات الخاصة بحجب الخدمة أن هنالك مثلا حوالي 20.000 طلب في الثانية على خدمة ما سببت بتوقف الخدمة بسبب فائض الطلبات التي لم يستطع الموقع التعامل معها وتحملها وأشارت عناوين المهاجمين IPs إلى أن كثير منها خاص بكاميرات الدوائر التلفزيونية المغلقة.

ووجد الباحثون أن أغلب الأجهزة المتصلة بالكاميرات كانت تعمل بواسطة BusyBox وهي أدات بسيطة تابعة لنظام يونيكس تم تصميمها للأنظمة ذات الموارد المحدودة.

وعند تمكن المهاجمين من الوصول إلى الكاميرا من خلال بيانات الدخول الإفتراضية فإمكانهم تثبيت مجموعة مختلفة من البرمجيات الضارة وهي نوع من الشفيرات الضارة والتي تقوم بعملية مسح لأجهزة الشبكة التي تعمل وفق أداة BusyBox.

وعند اكتشاف وجود تلك الأجهزة تقوم الشيفرات الضارة بالبحث عن خدمات Telnet/SSH مفتوحة والتي تتعرض لهجمات فك معلوماتها عن طريق القواميس الجاهزة brute force dictionary وهي إحدى أنواع الهجوم ومع ذلك هنالك إمكانية شن هجمات إيقاف الخدمة DDoS عبرها.

وأشار فريق البحث إلى انه تم تسجيل دخول متعدد للكاميرات التي تراقبنا من عدة اماكن ومن مواقع متفرقة حول العالم في كل حالة تقريباً مما يعني ان الاختراق تم من قبل عدة أشخاص مختلفين، وهذا مؤشر خطير حول سهولة تحديد مكان الكاميرات واستغلالها لأنها غير آمنة.

وأوضح الفريق أن أسهل وأبسط طريقة لمنع المخترقين من الوصول إلى مثل هذه الكاميرات هو القيام بتغيير اسم المستخدم وكلمة السر الافتراضية التي تربط هذه الكاميرات مع الأجهزة.

ولا يعتبر هذا الأمر هو المحاولة الأولى التي يقوم بها المهاجمين باستخدام الأجهزة المنزلية التي تكون ضعيفة أمنياً ففي سبتمبر الماضي اكتشف الباحثون ضمن شركة Rapid 7 الأمنية مجموعة واسعة من نقاط الضعف في تسع نماذج من أجهزة مراقبة الأطفال والتي تسمح لهم عن طريقها الوصول إلى أنظمة المنزل واستغلالها بحرية تامة.